|

|

|

|

|

贵州大学物联网及信息管理与信息 贵州民族大学实训室设备采购中标 贵州大学大学生创新实践平台建设 贵州师范大学2014年中央财政 光电技术实验室仪器设备采购中标 贵州大学矿业工程特色重点学科建 凯里学院信息工程学院实验教学中 2013年中央财政支持地方高校 贵阳欣源办公地址搬迁通知 贵州大学人文社科处实验室验收会 |

| 热门产品 |

|

智能化的磁盘阵列系统US-10 逻辑分析仪TLA5201 数字示波器TDS1012B-S 990DSL 线路环路仪 磁盘阵列存储系统US-S108 网络附加存储(NAS)US-N 电磁流量计转换器IFC 010 电磁流量计转换器IFC100 电磁流量计传感器OPTIFLU 电磁流量计BATCHFLUX 网络万用表NTS2-VOIP 网络通EtherScope |

|

|

|

混合通道示波器MSO2024 程控DC 电源 数字存储示波器 数字示波器TDS1002B 数字示波器TDS1001B 数字示波器TDS1012B 数字示波器TDS1012B-S 隔离通道示波器TPS2012 直流稳压电源UTP3701(U 直流稳压电源UTP3703(U 直流稳压电源UTP3705(U 直流稳压电源UTP3704(U |

|

|

| 电话:0851-85815907 0851-85815927 0851-85866928 邮箱:[email protected] 网址:http://www.gyxykj.com 传真:0851-85867928 地址:贵阳市中山南路64号花果 园国际金融街3号楼1103号 邮编:550002 |

| 推荐网站 |

|

|

|

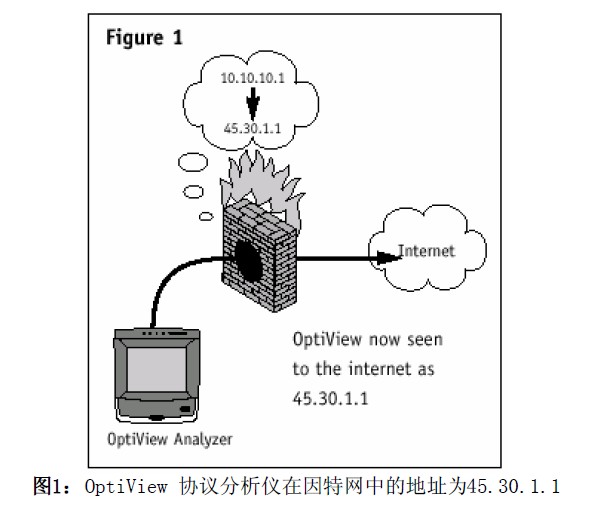

如何穿过防火墙远程控制协议分析仪 http://www.gyxykj.com 2009-8-21 来源: 福禄克网络公司 点击:2797次 背景 当一个内部网接入因特网时,就可能会与50000个未知的网络和用户产生物理连接,打开这 些连接就能使用各种各样的应用和共享信息,尽管大多数内容肯定不能与外界共享,因特网为黑客盗用信息和破坏网络提供了广阔的空间,所以安全成为连接入因特网的关注点。 为什么使用防火墙 防火墙是限制外面用户通过因特网进入自己网络的一种安全机制,是一套过滤数据包的规 则,可以让期望的数据通过,阻止不需要的流量。大多数防火墙通过相应配置,依据访问控制列表(ACL)与管道(Conduit)检查数据包中的相关信息,然后转发数据包。 (译者注:管道是一个通过防火墙的虚电路,它允许外部机器启动至内部机器的一条连接。每条管道都是潜在威胁,因此,必须根据安全政策和业务的要求限制对它的使用。如果可能,可以用远程源地址、本地目标地址和协议加以限制。 ACL是一种在网络设备中(如路由器或交换机)通过一系列PERMIT,DENY语句来过滤数据包的方法。为了减少所需的接入,应该认真配置访问列表。如果可能,应该用远程源地址、本地目标地址和协议对访问列表施加更多的限制。) 如果不匹配访问控制列表(ACL) 与管道(Conduit)的要求, 防火墙会丢弃这些数据包。访问控制列表(ACL) 与管道(Conduit)定义符合要求的帧,这些帧必须满足网络可以接受的规则。 符合条件即可以一般性设定,也可以设定得很具体。例如,防火墙中一般的管道充许网络中所有的流量通过,不限制任何源主机和目的主机。特别设定后,管道只充许IP地址为45.30.155.30的主机通过UDP协议的161(SNMP)端口与IP地址为10.17.2.30的内部网络中的主机通信。结果,只有这两个主机之间的SNMP的流量可以通过防火墙。 怎样配置防火墙来实现远程访问 通过防火墙远程访问 OptiView 协议分析仪需要注意几件事。管理员要在防火墙中加一两条配置语句,除非让防火墙的所有应用都是开放的。 首先,OptiView 协议分析仪需要一个公共的IP 地址。当在内部网络采用私有地址时,许多网络管理员会使用网络地址转换(NAT)的方法来处理,这样可以把使用几千个私有地址的网络转换为一个或几个公共地址的网络。网络地址转换( NAT)的作用是将内部接口上的主机地址转换为与外部接口相关的“全球地址”,这样能防止将主机地址暴露给其它网络接口。如果选择使用NAT 保护内部主机地址,应该先确定一组用于转换的地址段。 (译者注:对于内部系统,NAT 能够转换向外传输的包的源IP 地址。它同时支持动态转换和静态转换。NAT 允许为内部系统分配专用地址,或者保留现有的无效地址。NAT 还能提高安全性,因为它能向外部网络隐藏内部系统的真实网络身份。) 当使用NAT时,OptiView 协议分析仪需要一个静态的NAT表。如果,NAT以动态的方式使用,实际地址来自于一个指定的地址段,这样内部主机就不会每次得到一个相同的外部地址。 OptiView 协议分析仪从地址映射表中获得一个固定的地址,这个固定的地址,可以让外面的主机访问到它。如果不使用NAT,那么 OptiView 协议分析仪就用当前的地址进行工作。一旦OptiView 协议分析仪由静态的NAT表确定了地址,就需要对防火墙进行一些配置,如果OptiView协议分析仪让远程用户以WEB形式访问,就要充许HTTP服务。

图1:OptiView 协议分析仪在因特网中的地址为45.30.1.1 HTTP 通信要基于TCP的连接,默认的服务端口为TCP 80端口,所以要开放OPTIVIEW协议分析仪的80端口,例如,可以让所有主机通过80端口访问 OptiView 协议分析仪,也可以只让一台主机通过80端口访问 OptiView 协议分析仪。

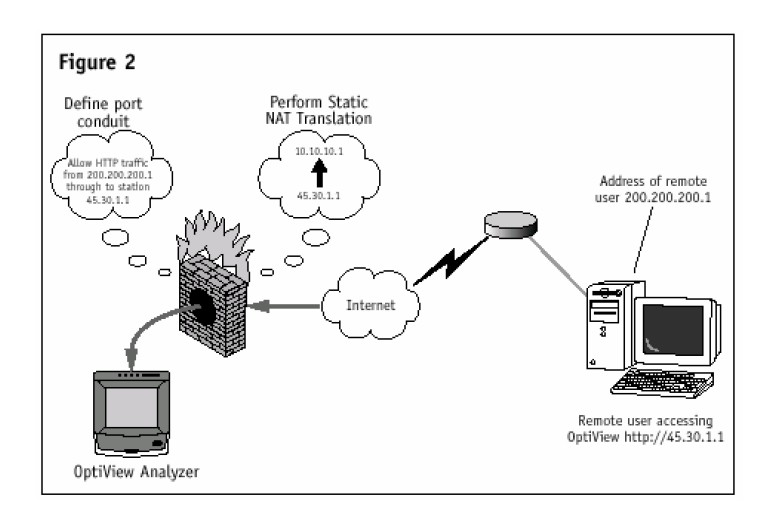

在图2中,主机200.200.200.1试图远程访问 OptiView 协议分析仪,防火墙会检查信息的匹配性,如果通过,会通过NAT转换了一个内部地址与 OptiView 协议分析仪通信。 远程用户需要下载远程用户接口程序,然后安装在当前主机中,该程序可以用E-mail或其它文件传输方式操作 OptiView 协议分析仪。用户必须下载远程控制软件,远程控制接口采用TCP的1695端口,所以在防火墙中必须开放这一端口。

举例来说,如图3是对本地防火墙的配置。许多管理员喜欢对进出流量进行控制,这样在本地防火墙中,远程用户接口很可能被阻挡。防火墙是网络安全的重要方式,由于许多安全漏洞的存在,黑客进入你的网络会有许多路径,从外部来的信息必须严格控制。这样,对 OptiView 协议分析仪的远程操作要非常细致严格,如果远程主机的地址是已知的话,管理员一定要在配置中指明。当设置改变时,一定要认真验证,否则简单马虎的配置会招来黑客的攻击。

| |||